Apache Commons Text遠程代碼執行(xíng)漏洞通(tōng)告

2022-11-17 558Apache Commons Text遠程代碼執行(xíng)漏洞通(tōng)告

近日,亞信安全CERT監控到Apache針對Apache Commons Text進行(xíng)了安全更新,Apache Commons Text 受影(yǐng)響版本存在遠程代碼執行(xíng)漏洞,因為(wèi)其默認使用的Lookup實例集包括可(kě)能導緻任意代碼執行(xíng)或與遠程服務器(qì)信息交換的插值器(qì),如script标簽可(kě)以使用 JVM 腳本執行(xíng)引擎 (javax.script) 執行(xíng)表達式,dns标簽可(kě)以解析 dns 記錄,url标簽可(kě)以從 url 加載值。攻擊者可(kě)利用該漏洞進行(xíng)遠程代碼執行(xíng)。

Apache Commons Text是一款處理(lǐ)字符串和(hé)文本塊的開(kāi)源項目,用于各種類型的字符串轉義,為(wèi)标準JDK的文本處理(lǐ)提供了補充。

漏洞編号:

CVE-2022-42889

漏洞等級:

CVSS3 8.2

漏洞狀态:

漏洞細節 | 漏洞PoC | 漏洞EXP | 在野利用 |

公開(kāi) | 公開(kāi) | 公開(kāi) | 是 |

受影(yǐng)響的版本:

1.5 <= Apache Common Text <= 1.9

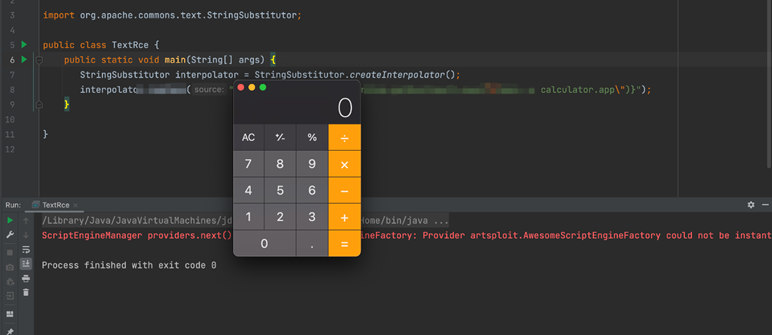

漏洞複現:

修複建議:

· 過濾StringSubstitutor處理(lǐ)的可(kě)控參數(shù)

· 升級Apache Common Text至1.10.0及以上(shàng)版本,下載地址:https://github.com/apache/commons-text/releases/tag/rel%2Fcommons-text-1.10.0

參考鏈接:

· https://nvd.nist.gov/vuln/detail/CVE-2022-42889

· https://seclists.org/oss-sec/2022/q4/22

· https://github.com/apache/commons-text/pull/341

· https://github.com/apache/commons-text/commit/b9b40b903e2d1f9935039803c9852439576780ea#diff-210f245a39e5a5d762459368a514246d985a5b52f24e0d1e9321c96aab9f3226